|

내용

|

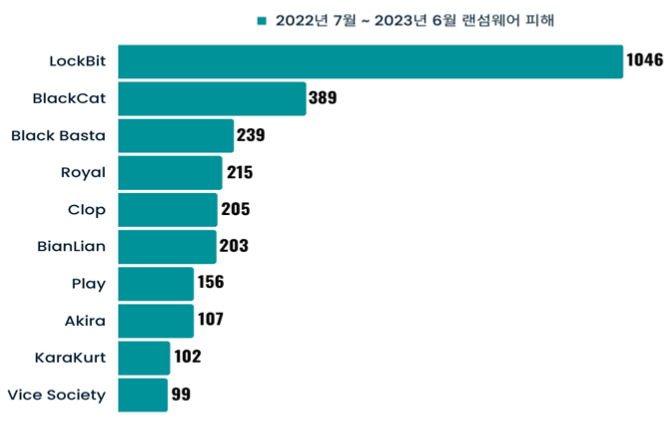

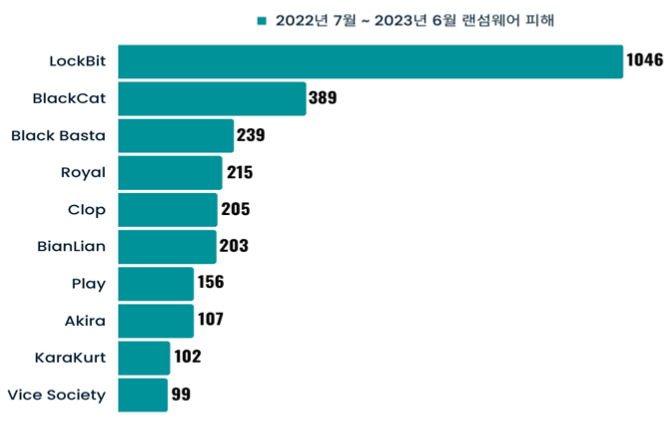

2022년 7월 ~ 2023년 6월까지의 랜섬웨어 피해 통계 |

LockBit 랜섬웨어

LockBit은 몇 년 동안 가장 눈에 띄는 서비스형 랜섬웨어 중 하나입니다. 서비스형 랜섬웨어는 해커가 랜섬웨어를 제작한 후 범죄 집단에 판매하고, 공격자가 이를 구매해 유포하여 공격에 성공할 경우 수익을 나눠 가지며, RaaS라고도 불립니다. 2019년 9월 5분 이내 암호화 프로세스를 배포 할 수 있는 능력으로 악명이 높았던 LockBit 1.0으로 첫 출시 이후 2021년 7월 LockBit 2.0이 출시되었고, 2022년 6월 LockBit 3.0을 출시하는 등 탐지를 피하기 위해 문자열과 코드를 더 빠르게 디코딩 하도록 지속적으로 진화했습니다. |

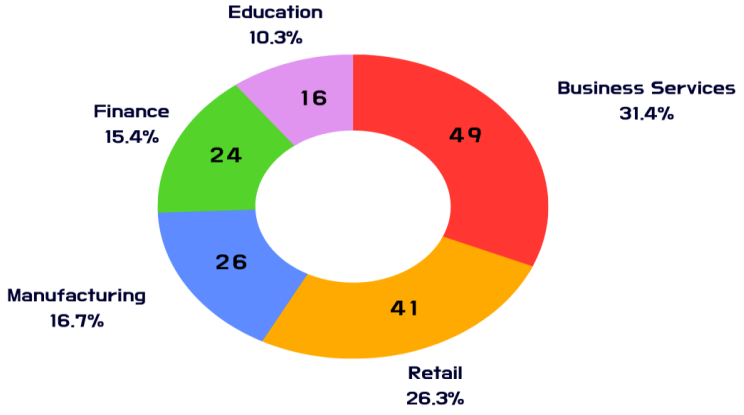

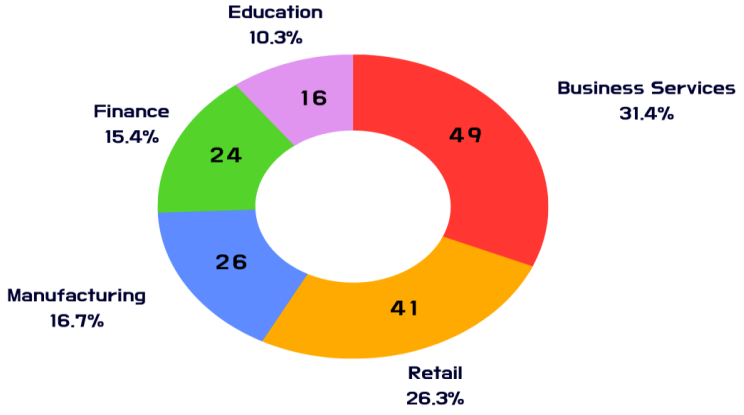

LockBit의 산업별 공격 대상 통계 |

또한, 클라우드 기반 서비스를 대상으로하는 LockBit Green과, Mac용 LockBit을 개발 하는 등 수익을 위한 다양한 전략을 보이며, 탐지를 회피하기 위해 수준 높은 해킹 기술을 이용합니다.

2022년 7월부터 2023년 6월까지의 랜섬웨어 피해 통계에서는 LockBit에 의한 피해가 가장 높게 나왔고, 공격 사례와 피해도 매년 급속도로 증가하고 있습니다. LockBit이 가장 많이 공격하는 대상은 비즈니스 서비스이고, 다음으로는 유통 산업이 차지하였습니다. |

LockBit 3.0의 공격 방식

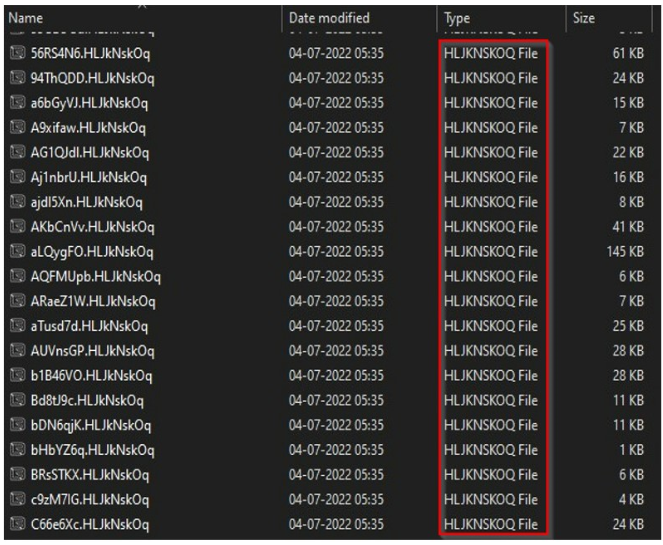

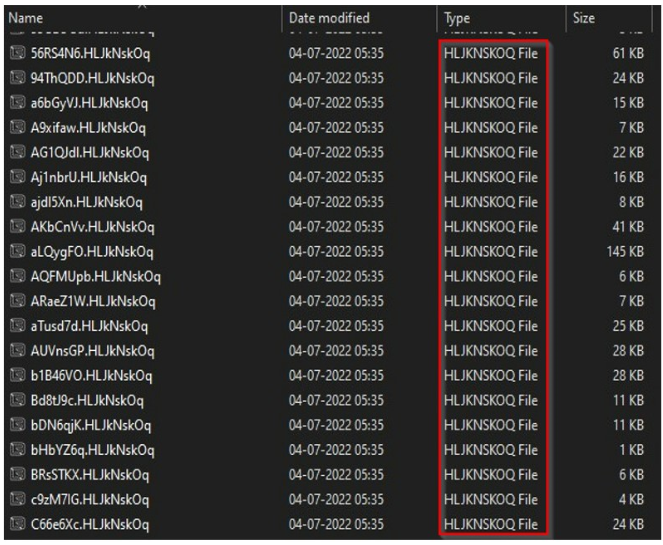

LockBit에 공격받아 암호화 된 파일들 (출처 : Cyble) |

공격의 시작은 LockBit 3.0 랜섬웨어 악성코드를 유포하기 위해 링크를 삽입한 피싱 메일로 위장하여, 링크를 클릭해 파일을 실행하면 사용자의 자격 증명에 접근하고, 네트워크에 진입합니다.

다른 방법으로는 무차별 대입 공격을 수행하거나, 취약점을 악용하기도 합니다. LockBit 3.0은 파일 암호화 후 사용자가 암호화 전 파일을 알아볼 수 없도록 오류가 발생할 수 있는 일부 확장자, 문자열 및 폴더를 제외하고 파일명을 7자리의 랜덤한 문자열로 변경하고, 확장자를 9자리의 랜덤한 문자열로 구성된 Personal ID로 변경합니다.

암호화에 성공하기 위해 보안서비스와 특정 서비스를 무력화하고 사용자의 데이터 복원을 막아, 랜섬 노트를 통해 감염된 장치의 데이터를 복구하거나 유출을 막기 위해서는 몸값을 지불하라고 요구합니다. |

결론

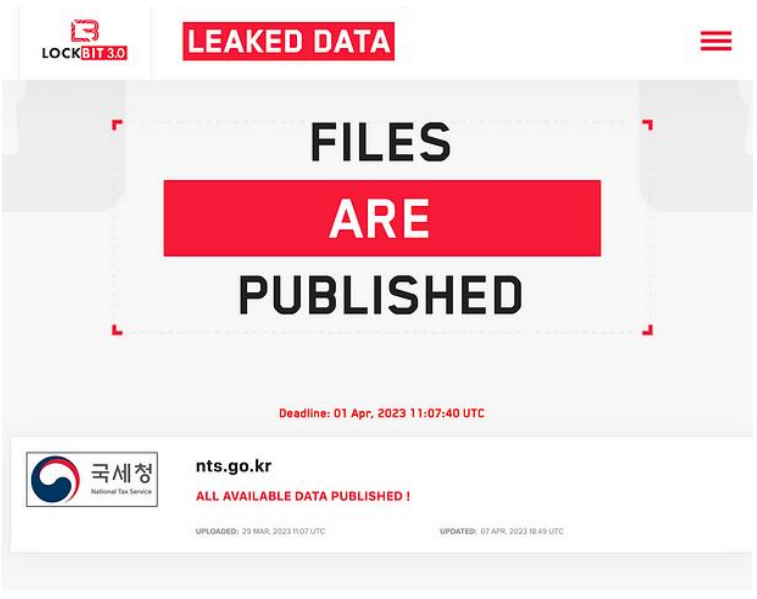

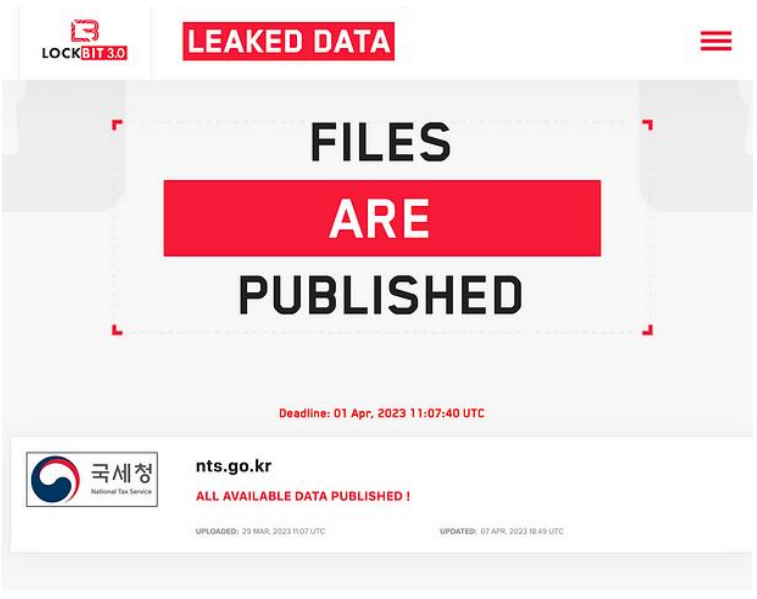

국세청과 관련된 자료를 공개했다고 발표한 LockBit (출처 : Security Affaires) |

각 기관과 기업들은 랜섬웨어에 감염되지 않도록 PC 취약점을 주기적으로 점검, 보안하고, 신뢰할 수 없는 메일의 첨부파일 실행을 금지, 업무 사이트 외 신뢰할 수 없는 웹 사이트의 연결을 차단하는 등 보안에 주의를 기울이는 것도 중요하지만, 패턴기반탐지 솔루션과 행위 기반탐지 솔루션을 항상 최신 상태로 유지해 평상시에 자사 서비스가 공격당하거나 이상 징후가 있는지 주기적으로 모니터링하여 침해에 대응할 수 있는 프로세스를 구축하는 것 또한 중요합니다.

이와 같은 피싱이 발생할 경우, 공격 시도나 이상 징후에 대한 모니터링이 이루 어지지 않으면, 공격자의 협박에 속아 추가적인 피해가 발생할 수 있기에 주의를 기울여야 합니다. |

|