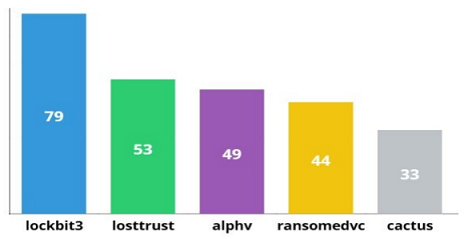

<2023년 5월 상위 랜섬웨어 그룹>

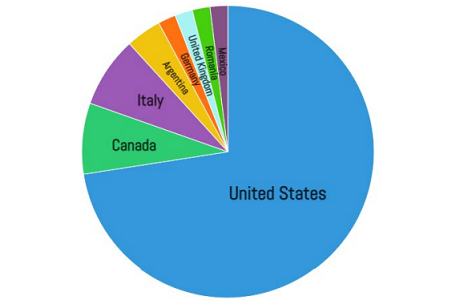

<LostTrust 랜섬웨어의 표적이 된 국가>

| LostTrust 랜섬웨어란

위협적인 최신 랜섬웨어 중 하나는 2022년에 출시되어 제한된 수의 12명의 피해자를 기록한 후 자취를 감춘 랜섬웨어인 MetaEncrypotr의 리브랜딩으로 여겨지는 LostTrust입니다. LostTrust의 주요 목표는 데이터를 암호화 하여 피해자가 액세스할 수 없도록 하는 것 입니다. LostTrust는 MetaEncrypotr와 거의 동일한 데이터 유출 사이트 및 암호화 콘솔을 사용하지만 피해자의 수가 더 많고 보다 공격적인 전략을 가지고 있습니다.

최근 상위 랜섬웨어 그룹에서 79명의 피해자에게 영향을 미친 Lockbit3의 뒤를 53명의 피해자에게 영향을 미친 LostTrust가 바짝 쫓았습니다. LostTrust 랜섬웨어는 여러 산업을 표적으로 삼으며, 의료 및 교육기관에 대한 공격도 포함이 되었습니다. 미국을 표적으로 한 공격이 많았으며, 선진국의 귀중한 데이터와 리소스를 활용하여 재정적 이익을 극대화하기 위한 것으로 보입니다. |

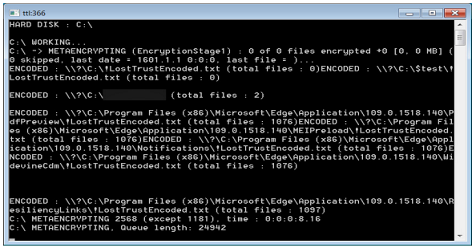

<LostTrust 암호화 콘솔 (출처:medium)>

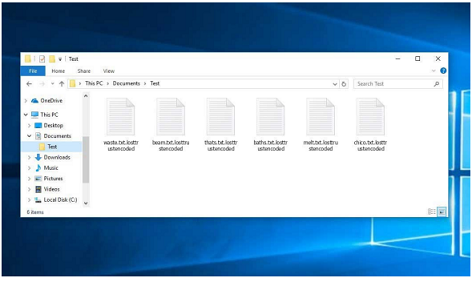

<LostTrust에 의해 암호화된 파일들 (출처:howtofix)>

| LostTrust 암호화

암호화는 특정한 경로를 암호화는 –-onlypath와, 공유된 네트워크를 암호화 하는 –-enable-shares를 통해 실행이 됩니다. LostTrust 랜섬웨어는 피싱 이메일, 악성 첨부 파일, 가짜 소프트웨어 업데이트, 손상된 사이트 등 다양한 방법을 통하여 전달될 수 있으며, 장치가 감염이 되어 암호화가 시작이 되면 암호화 프로세스 의 현재 상태를 표시하는 콘솔이 열립니다. 암호화 콘솔에 METAENCRYPING 문자열을 통해 LostTrust 암호화 콘솔이 MetaEncrypotr의 암호화 콘솔을 수정하여 사용하고 있다는 것을 알 수 있습니다.

LostTrust 랜섬웨어는 Windows 장치를 대상으로 하며, 문서, 이미지, 비디오, 데이터베이스, 아카이브 등과 같은 다양한 유형의 파일들을 암호화 합니다. LostTrust가 실행이 되면 수많은 Windows 서비스를 비활성화 하고 중지하여 모든 파일을 암호화 할 수 있도록 합니다. 또한 Microsoft Exchange와 관련된 추가 서비스를 비활성화 하고 중지합니다. 파일을 암호화 할 때 암호화 콘솔은 암호화 된 파일 이름에 .losttrustencoded 확장자를 추가합니다. |

결론

LostTrust 랜섬웨어는 데이터를 암호화 하고 암호 해독 키에 대한 몸값을 요구하는 새로운 랜섬웨어 입니다. 몸값을 72시간 이내에 지불 하지 않으면 데이터 유출 사이트에서 데이터가 유출 될 가능성이 있으며, MetaEncrypotr와 거의 동일한 데이터 유출 사이트와 암호화 콘솔을 사용하는 MetaEncrypotr의 리브랜딩 랜섬웨어로 여겨집니다. 이 위협으로부터 보호하기 위해서는 아래와 같은 방법들이 있습니다.

LostTrust 랜섬웨어로 부터 데이터를 보호하는 방법

• 데이터를 외장 드라이브 또는 클라우드 서비스에 정기적으로 백업합니다.

• 바이러스 백신 소프트웨어를 사용하고 정기적으로 업데이트 하며, 장치에서 맬웨어 또는 의심스러운 활동이 있는지 검사합니다.

• 온라인 계정에 강력한 암호를 사용하고 주기적으로 변경하며, 중요한 서비스에 대해 2단계 인증을 설정합니다.

• 오래되거나 지원하지 않는 소프트웨어 버전을 사용하지 않으며, 응용 프로그램과 시스템을 정기적으로 업데이트 합니다. |