|

내용

|

신종 랜섬웨어 Argon Wiper

전 세계적으로 랜섬웨어 관련 사고가 끊이질 않고 있는 가운데 공격자들의 전략 또한 빠르게 변화하고 있습

니다. 공격자들은 이메일을 이용한 피싱과 소프트웨어 취약점, 유출된 계정 정보, 공급망 공격 등 기술적

접근을 통한 침투와 공격이 다수 발생하고 있으며, 여기에 더해 시스템에 설치되어 있는 정상 도구나 원격 관

리도구를 악용해 탐지와 행위를 은폐하고 있습니다.

또한, Malware-as-a-Service (MaaS), Ransomware-as-a-Service (RaaS)와 같은 전략적 선택이 늘어남에 따라

공격에 사용되는 모든 도구를 직접 제작하지 않고 오픈소스, 유출된 빌더 등을 통해 공격을 시도하는 모습이

많이 확인되고 있습니다.

그 중 최근 확인된 특정 샘플에서 파일이나 데이터를 영구적으로 삭제하는 시스템 악성코드 Wiper와 랜섬

웨어가 결합된 신종 랜섬웨어가 확인 되었습니다. |

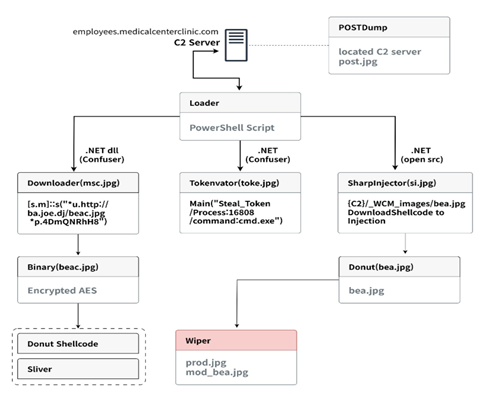

공격 개요 (출처: SK쉴더스)

악성코드 구성 (출처: SK쉴더스)

|

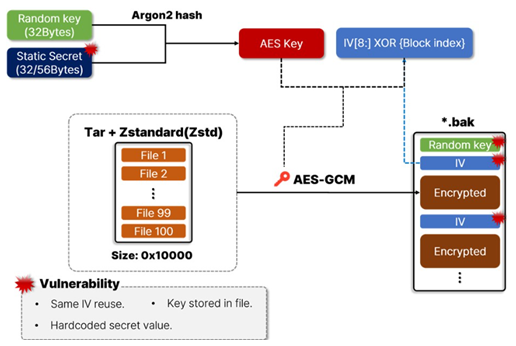

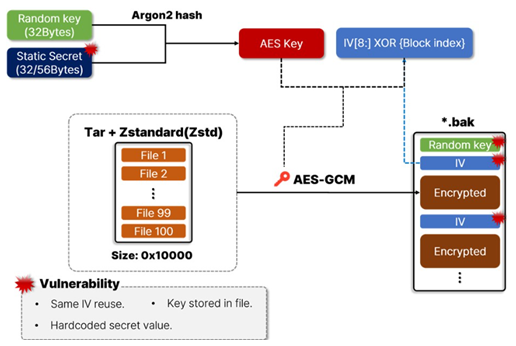

Wiper 악성코드는 시스템이 파괴되지 않는 선에서

모든 파일을 삭제하고, DB, 이미지, 로그, 백업 등

확장자 기반으로 일치되는 파일은 무조건 삭제 합니다.

이외 파일들은 삭제 전 파일을 백업하는 과정을

거칩니다. 생성되는 백업 파일은 100개 단위로 파일

을 tar + Zstandard(Zstd)로 압축 후 AES GCM모드

로 암호화되며, 키 생성에 사용되는 값과 암호화에

사용되는 IV 등과 함께 백업 파일에 반복해서 저장합니다.

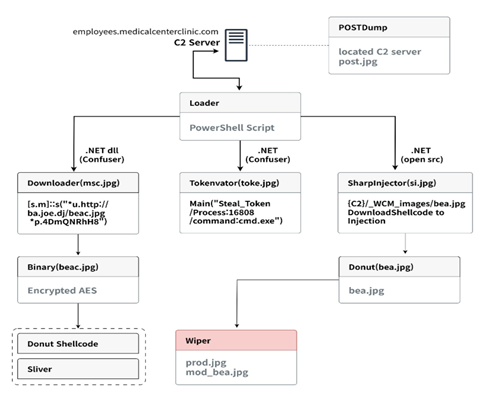

공격 과정에서는 공개된 오픈소스 도구가 다수 사용

된 것이 확인 되었습니다. PowerShell 기반 다운로더, .NET 다운로더, Tokenvator(권한 상승),

SharpInjector(프로세스 인젝션), Donut Shellcode(메모리 내 실행) 등은 모두 오픈소스 도구를 직접 사용

하거나 일부 변형한 형태 였습니다.

또한, .NET 기반 악성코드에는 Confuser, Golang 기반 Wiper에는 garble과 같은 공개된 난독화 도구가

적용되어 있었으며, 이는 상용 난독화 솔루션을 사용

하지 않고도 분석 지연 효과와 개발 비용 절감을 동시에 달성하기 위한 선택으로 보여집니다.

특히 Wiper에 garble을 적용한 부분은 탐지 우회보다는 분석 지연을 통한 방어 측 대응 속도 저하를 목적으로 사용한 것으로 판단 됩니다. |

악성코드 특징 (출처: SK쉴더스)

백업 파일 리스트 (출처: SK쉴더스) 랜섬 노트 (출처: SK쉴더스)

|

파워쉘 스크립트로 작성된 코드를 통해 악성코드를 다운로드 및 로드 후 Sliver를 다운로드 실행하고, Tokenvator를 통해 권한 상승을 시도합니다.

또한, SharpInjector로 Donut Shellcode를 주입해 실행하며 최종 Golang으로 작성된 와이퍼 악성코드를 통해 백업 파일 생성 및 파일 삭제 과정을 거친다. 이후 랜섬노트를 통해 연락처와 방법을 안내 합니다.

특징 1. 다양한 오픈소스 도구를 사용하며, 대부분 난독화 과정을 거친 악성코드를 사용합니다.

2. .NET과 Go 언어를 주 언어로 사용 합니다.

3. Wiper와 랜섬웨어의 결합된 형태를 보이고 있으며, 파일을 암호화 후 시스템에 남겨두는 랜섬웨어와 달리 압축과 암호화 후 파일을 삭제 합니다.

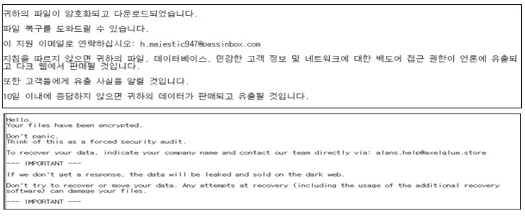

확인된 백업 파일의 이름은 왼쪽 그림과 같은 형태를 띠고 있습니다. 확인된 랜섬노트의 파일명은 backup_log.txt, {Computer name}_log.txt 두가지 형태로 나뉘며, 한글과 영어를 사용해 연락 방법을 안내하고 있습니다. | 결론

최근 위협 환경의 변화와 맞물려 랜섬웨어와 Wiper의 경계가 점차 모호해지고 있습니다. 전통적으로 랜섬웨어는 파일 암호화를 통해 금전적 이익을 추구하는 데 집중한 반면, Wiper는 복구 불가능한 데이터 파괴를 목적으로 사용 되어 왔습니다. 그러나 이번 사례에서처럼 파일을 암호화한 뒤 삭제하는 혼합적 접근법은 단순한 금전 갈취를 넘어, 데이터의 가용성을 근본적으로 위협하는 새로운 형태의 공격 모델이 발견 되었습니다.

단순히 "파일 삭제형 Wiper"가 아니라, 암호화와 삭제를 병행하는 이중적 메커니즘을 도입하였으며, 파일을 압축 후 암호화하고, 그 결과물을 곧바로 삭제하는 방식이다. 일반적인 AES-GCM 암호화는 무결성 검증을 위한 태그 인증을 거치지만, 해당 샘플은 태그 인증을 건너뛰어 복호화가 가능하도록 구현되어 있었다. 더불어 암호화 키 생성 과정에 하드코딩된 secret 값이 사용되는 등, 의도적으로 복구 가능성을 남긴 설계가 확인됩니다. 이는 공격자가 단순한 파괴가 아닌, 협박·금전 갈취·심리적 압박을 복합적으로 고려했음을 시사 합니다.

침해 위협에 대응하기 위해 단순 시그니처 기반 탐지에 머물지 않고, 행위 기반 탐지, 오픈소스 도구 사용 흔적 모니터링, 키 및 백업 파일 패턴 분석 등을 포함한 정교한 대응 전략을 마련해야 합니다. 향후 유사 공격에 대비하기 위해 선제적 인텔리전스 공유와 대응 체계 강화가 필요합니다.

|

※ 본 저작물은 ㈜SK쉴더스에서 작성한 콘텐츠로 어떤 부분도 서면 동의 없이 사용될 수 없습니다. COPY RIGHT @ 2025 SK SHIELDUS, ALL RIGHT RESERVED

|