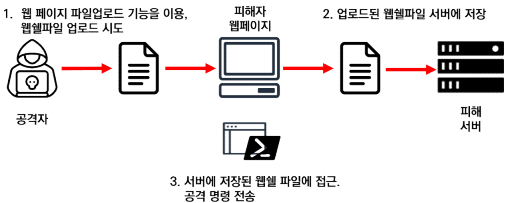

결론 Web shell 공격은 Web shell 파일이 서버에 업로드 되면 서버의 모든 권한을 장악할 수 있고, 웹 서버 내 모든 자료를 열람할 수있을 뿐만 아니라 웹 페이지 변환, 추가 악성코드 업로드 등 치명적인 피해를 입힐 수 있습니다. 더 나아가 동일 네트워크의 모든 서버들 까지 위협하는 등 한번의 공격으로 끝나는 것이 아니라 2차, 3차 피해까지 발생할 수 있는 치명적인 위협입니다. 그렇기에Web shell 공격을 사전 예방에 서버를 보하는 것이 중요합니다.

Web shell 공격 예방법

• 홈페이지 중 파일 업로드가 불필요한 게시판은 업로드 기능을 완전히 제거, 파일 업로드가 필요한 게시판의 경우 파일의 확장자(asp, cgi, php, jsp 등의 확장자 차단) 검증을 수행해야 합니다.

• 파일 업로드 폴더의 실행 제한이 필요합니다. 웹 서버 상에서 파일 업로드 폴더를 따로 만들고 해당 폴더에서 스크립트 파일 실행을 제한해 파일 업로드 폴더에선파일이 실행되지않도록 방지합니다.

• SQL Injection 방지 또한 필요합니다. Web shell 은 파일 업로드 취약점 뿐만 아니라 SQL Injection을 이용한 공격도 가능하므로 DB 쿼리 관련된특수 문자들을 필터링 하도록 설정, 해당 특수 문자들이 입력 값에 포함되어 있으면 에러를 발생시켜 악의 쿼리가 실행되지 않도록 방지해 예방 할 수있습니다. |

재정Bee소개

재정Bee소개

채용정보

채용정보

공지사항

공지사항

보안뉴스

보안뉴스

조직도

조직도