악성피싱사이트(출처: akamai.com)

| 서론

2024년 7월 19일 금요일, 최근 CrowdStrike Falcon 콘텐츠 업데이트 이후

디바이스 대부분에서 블루스크린이 나타나는 현상으로 전 세계가 떠들썩했습니

다. 이 업데이트로 인해 WIndows 호스트에서 버그 검사가 트리거되어 전세계

적으로 BSOD(Blue Screens Of Death)가 발생했고, 여러 지역에서 수십억

건의 시스템 중단이 발생했습니다. 전세계적으로 850만 대의 디바이스가 영향을 받은 이번 서비스 중단으로 항공,

정부, 헬스케어 같은 중요 서비스를 포함한 거의 모든 업계가 타격을 입었으며,

일부는 인시던트 발생 후 며칠이 지난 후에도 실제적인 영향을 미쳤습니다.

뉴스에 보도될 만한 사건의 경우 종종 그렇듯이, 공격자들은 업데이트로 인한

광범위한 혼돈과 혼란에 편승해 상황을 악용하려고 즉시 시도했습니다. 서비스

중단의 규모와 이를 둘러싼 뉴스의 보도 범위로 인해 당황한 많은 사용자가 어

디서든 답을 찾을 수 있는 정보를 찾게 되었습니다. |

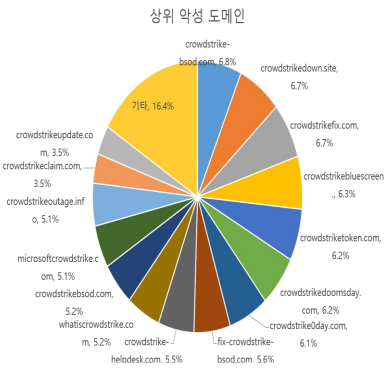

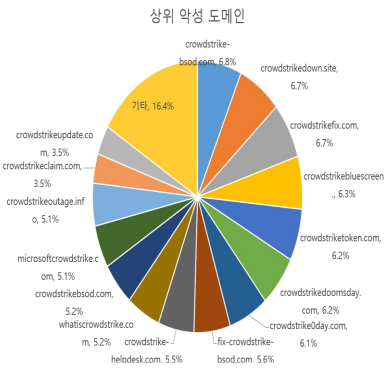

CrowdStrike지원과관련이있다고주장하는상위악성

도메인현황

| 악용하는 공격자

전 세계 엣지 네트워크에서 수집한 데이터를 분석해 이 인시던트와 관련된 사기

에 가장 많이 사용된 악성 도메인을 확인했습니다. 이미 확인된 위협은 와이퍼,

스틸러, 원격 접속 툴(RAT) 등 여러 분야에 걸쳐 있습니다.

이러한 상위 도메인의 시장 점유율은 거의 비슷했습니다. 이러한 도메인의 대부

분은 [.]com 최상위 도메인을 가지고 있으며, 이는 어디에나 있기 때문에 미묘

한 정상성을 가지고 있습니다. 여러 도메인에서 ‘bsod’ 및 ‘Microsoft’와 같은

일반적인 키워드가 발견되는데, 이러한 키워드는 지식에 굶주린 피해자가 정보

수집을 위해 자주 사용하느 부수적인 검색어입니다. |

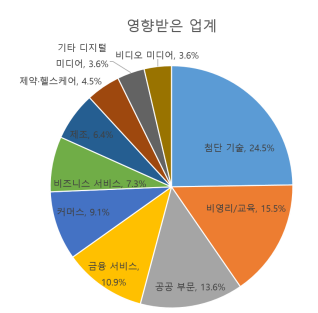

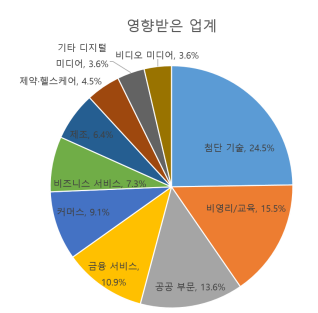

업계별공격데이터분석

| 모두가 잠재적 공격대상

공격 데이터 전반에 걸쳐 업계에 집중되어 있지 않은 것을 보면 이 인시던트의

광범위한 스펙트럼을 가장 잘 알 수 있습니다. 이 번 인시던트로 큰 피해를 입은

일부 업계, 특히 교육과 공공 부문은 사이버 공격의 표적이 되지 않는 경우가 많

다는 사실이 놀라웠습니다.

비영리 및 교육:안타까운 표적

첨단 기술과 금융 서비스가 제로데이 공격의 가장 큰 피해자가 되는 것은 익숙

한 일이지만 29% 이상을 차지하는 비영리 및 교육 부문과 공공 부문이 눈에 띕

니다. 이 업계는 문제 해결 측면에서도 큰 영향을 받습니다. 단일 캠퍼스의 학새

용 관리 디바이스 수는 교육기관의 규모에 따라 수천대에 달할 수 있기 때문입

니다. |

CrowdStrike 에 따른 악성 도메인 등장

가짜 IT 서비스

• 이러한 종류의 사기 사이트는 빠른 복구를 도와줄 수 있는 IT 전문 인력인 것처럼 가장하고 목소리 톤도 마찬가지로 긴

박합니다. 이러한 긴급한 상황은 방문자가 개인정보를 제공하도록 유도할 수 있으며, 이는 피싱의 일반적인 특징입니

다. 피싱의 목표는 사용자 입력에서 직접 민감한 정보를 훔치는 것입니다.

가짜 솔루션

• 사람의 도움 없이 빠른 해결책을 찾고 있는 피해자를 위해 가짜 솔루션 캠페인이 있습니다. 이러한 캠페인은 클릭 한

번으로 다운로드할 수 있는 가짜 복구 스크립트나 실행 파일을 통해 빠른 해결책을 제공하는 데 중점을 둡니다. 가짜 법률 지원 • 모든 악성 캠페인이 기술적인 측면에만 초점을 맞춘 것은 아니며, 일부는 소송을 제기하기도 했습니다. 이러한 캠페인

은 CrowdStrike 중단과 관련된 법률 지원을 제공하는 것처럼 위장해 사용자의 개인정보를 수집하려고 시도했습니다. |

결론

모든 디바이스가 수정되는 시점 이후에도 이 문제와 관련된 피싱 시도가 더 많이 발생할 가능성이 높습니다. 공격자는 소셜 미디어

를 간단히 스크롤하는 것만으로도 어떤 브랜드가 가장 사람들의 감정을 자극하고 어떤 브랜드가 악의적인 이득을 위해 사칭하기에

적합한지 파악할 수 있습니다. 이것이 바로 공격자가 하는 일이며, 이를 기억하는 것이 중요합니다. |

기업을 위한 지침

• 측면 이동 간극 분석 또는 공격자 에뮬레이션을 수행하세요. 금전적 이득

을 노리는 공격자는 랜섬웨어를 환경에 유포할 기회를 더 많이 찾을 것입

니다. 악용할 CVE는 아니지만 보안 스택의 중요한 부분을 알고 있는 공

격자로부터 잠재적인 기술적 영향을 받을 수 있습니다. • 알려진 IOC와 관련 IOC를 차단하세요. 이 캠페인과 관련된 알려진 IOC

에 대한 신뢰할 수 있는 정보 출처는 여러 가지가 있습니다. 이 목록이 자

체 리스크 관리 분석과 일치하는 경우 해당 도메인을 완전히 차단하거나

DNS 싱크홀을 통해 악성 도메인과의 통신을 차단하세요. | 개인을 위한 지침

• 도메인의 인증서 및 발급자를 확인 • 민감한 정보를 요청하는 도메인은 불법 도메인일 가능성이 높으므로 주의 • 오직 CrowdStrike에서직접 제공하는 복구 정보만 따르기 • 문제를 해결할 수 있다고 주장하는 이메일 첨부 파일을 열지 말 것

|