결론

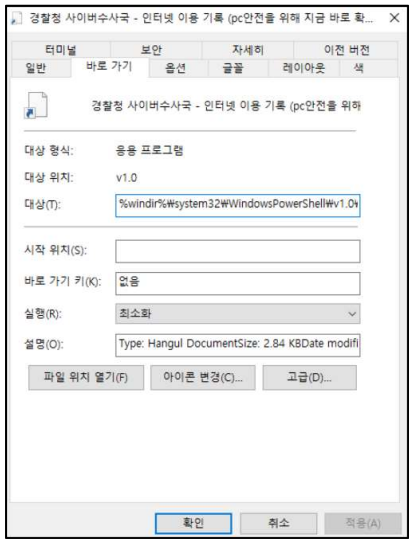

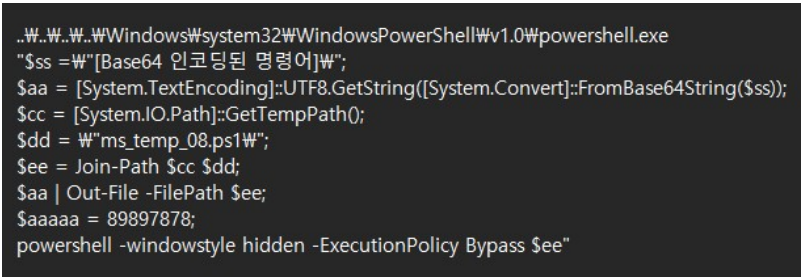

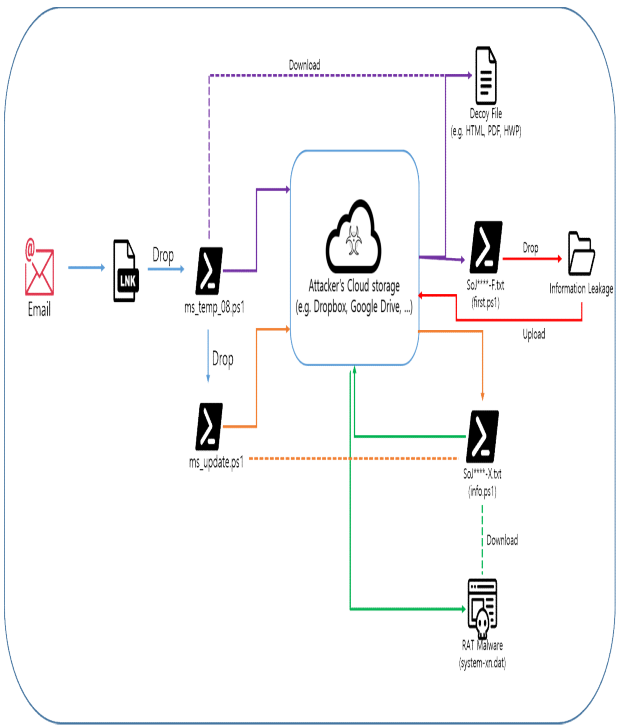

2024년 1분기까지 바로가기(LNK) 유형의 APT 공격은 계속 이어지고 있다. 한국을 공격 대상으로 활동하는 주요 위협 행위자들은 초기 침투단계시 단말에 설치된 Anti-Virus 탐지 회피 효과를 극대화하기 위해 이 방식을 전략적으로 사용 중이다. 특히, 합법적으로 서비스 중인 글로벌 클라우드 저장소를 일종의 위협거점 인프라로 지속 활용 중이다. 그러므로 개인 이용자를 포함해 기업 및 기관의 보안관리자는 주요 클라우드 저장소의 통신 이력도 세심히 살펴볼 필요가 있다. 주로 PowerShell 스크립트와 클라우드 서비스가 제공하는 정상 API 기능을 활용해 Fileless 기반 공격을 수행하기 때문이다. 특히, 암호화된 코드와통신으로 인해 이상행위 탐지와 식별이 쉽지 않다. 한편 구글드라이브, 드롭박스, 원드라이브 등은 APT 공격에 악용된 서비스 계정 차단과 후속조치를 위해서는많은보안 전문가들의 지원과 협력이 중요하다.

Cloud storage APT 공격에 대한 보안 권장 사항

• 스피어 피싱으로 메일 공격이 들어오기 때문에 의심스러운 메일은 신고 및 차단을 해주는 것이 중요하다.

• C2 서버와 통신을 차단하기 위해 동작 과정에서 설명한 IP 차단을 진행해야 한다.(C2 IP : 159.100.29[.]122:8811)

• 각 기관에서는 클라우드 저장소에 대한 정책을 검토 및 계정의 비밀번호 관리 정책을 검토해야 한다.

• Anti-Virus 제품의 업데이트를 최신화 해야 한다. |